黑龙江省公共互联网安全监测报告(2021年6月)

2021年6月,我省互联网基础设施运行总体平稳,骨干网各项监测指标正常。木马僵尸网络、蠕虫病毒、web攻击等是我省重要信息系统和互联网用户面临的最主要的网络安全威胁。本月我省感染木马、僵尸程序主机总数有所上升,被利用作为控制端主机数量较上月有所上升,感染蠕虫病毒主机数量较上月有所上升,受web攻击主机数量较上月有所上升。本月我省感染木马或僵尸网络病毒的主机IP数量为23967个; 被利用作为木马或僵尸网络控制端服务器的IP数量为5205个;感染蠕虫病毒的主机IP数量为619个;遭受web攻击的主机IP数量为4259个; 我省被利用作为web攻击的IP数量为9467个。

本月互联网上“微软发布6月安全更新公告,修复了Office、Scripting Engine、.NET Core & Visual Studio、NTFS、Windows Kernel等多款产品组件或软件存在的49个安全漏洞”与“Github SecurityLab公开披露了Apache Dubbo中的多个高危漏洞”,建议用户及时做好漏洞防护。

一、我省互联网主机安全状况分析

黑龙江省通信管理局对互联网主机易感染的木马、僵尸程序、蠕虫病毒、以及遭受web攻击情况进行了持续的监测和分析。从感染病毒的主机在省内分布来看,哈尔滨、佳木斯、大庆等地市感染病毒数量较大;从网络病毒的类型分析,主要以僵尸网络居多。

(一)我省互联网主机感染木马、僵尸程序情况

1.我省木马、僵尸程序受控端情况

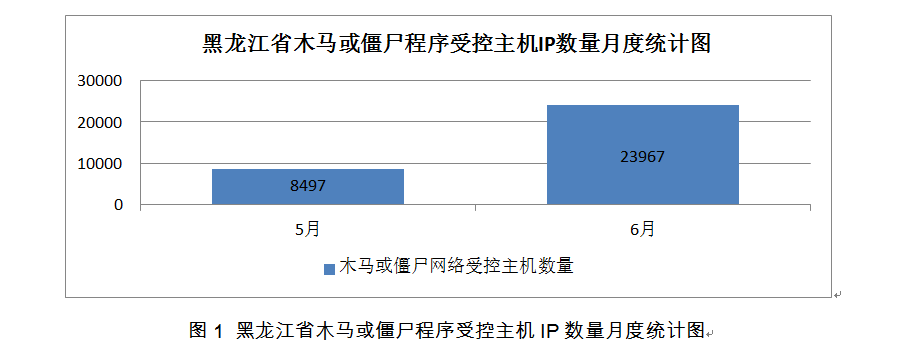

2021年6月,监测发现我省23967个IP地址对应的主机被其他国家或地区通过木马或僵尸程序秘密控制,如图1所示。

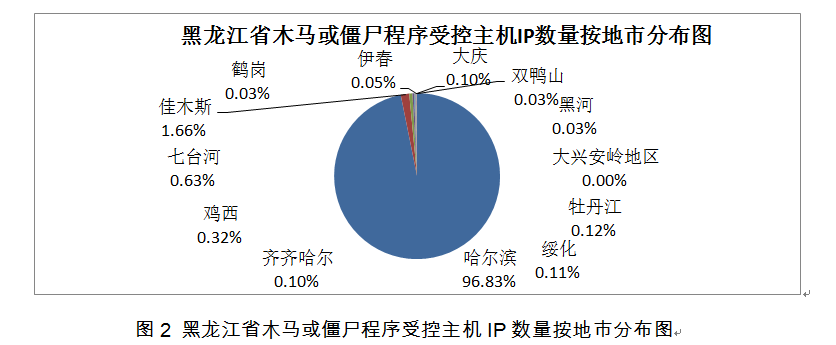

2021年6月,哈尔滨、佳木斯等城市木马或僵尸程序受控主机IP数量最多,其中哈尔滨占全省总数的96.83%,如图2所示。

2.我省木马、僵尸程序控制端情况

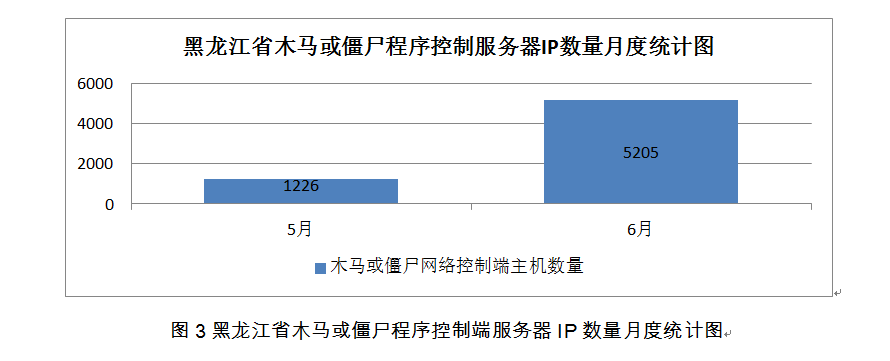

2021年6月,监测发现我省5205个IP地址对应的主机作为木马、僵尸程序控制端与其他国家或地区进行通信,如图3所示。

(二)我省互联网主机感染蠕虫病毒情况

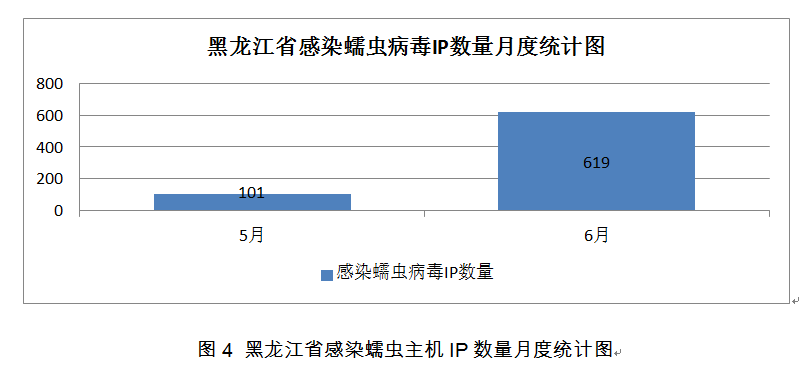

2021年6月,监测发现我省619个IP地址对应的主机感染蠕虫病毒,如图4所示。

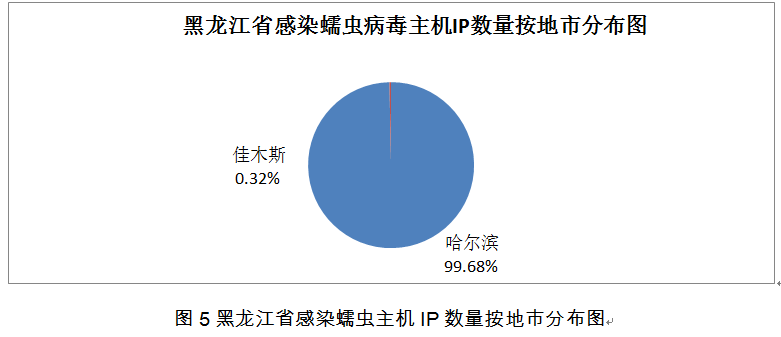

2021年6月,哈尔滨、佳木斯等地市感染蠕虫主机IP数量最多,其中哈尔滨占全省总数的99.68%,如图5所示。

(三)我省互联网web攻击情况

1.我省web攻击受害端情况

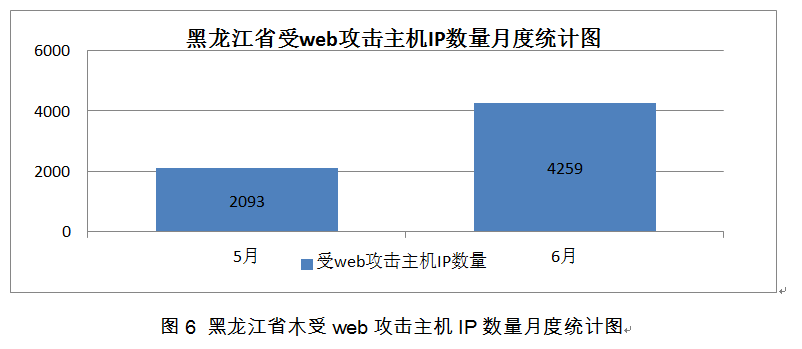

2021年6月,监测发现我省4259个IP地址对应的主机被其他国家或地区web攻击,如图6所示。

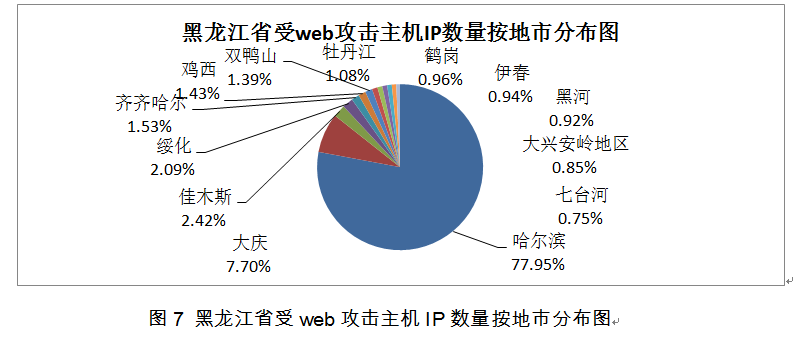

2021年6月,哈尔滨、大庆等城市受web攻击的受害主机IP数量最多,其中哈尔滨占全省总数的77.95%,如图7所示。

2.我省web攻击攻击端情况

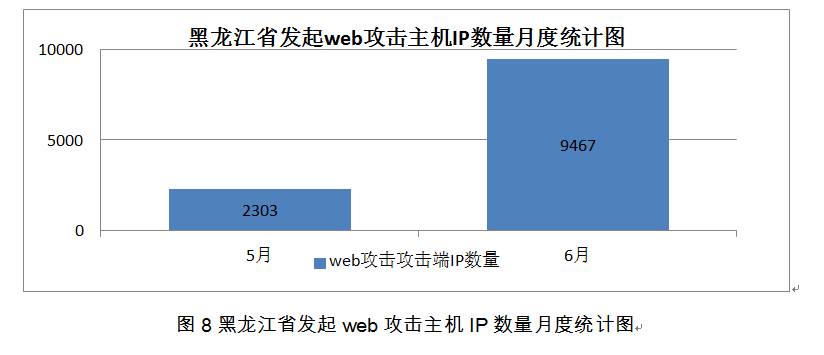

2021年6月,监测发现我省9467个IP地址对应的主机作为web攻击的攻击端与其他国家或地区进行通信,如图8所示。

二、我省互联网主机漏洞预警

(一)2021年6月8日,微软发布6月安全更新公告,修复了Office、Scripting Engine、.NET Core & Visual Studio、NTFS、Windows Kernel等多款产品组件或软件存在的49个安全漏洞。

漏洞详情:

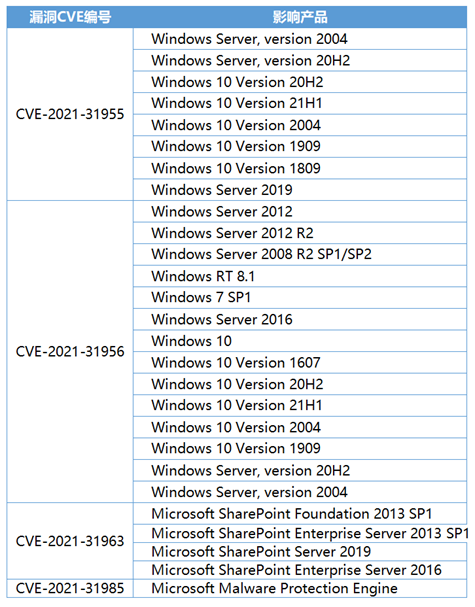

其中披露5个紧急漏洞、9个重要漏洞。6个漏洞已检测到被攻击利用,5个漏洞被标记为“Exploitation More Likely”。主要覆盖以下组件:Windows操作系统、SharePoint Server、DWM Core、Office、NTFS、Enhanced Cryptographic Provider、Kerberos AppContainer。根据产品流行度和漏洞重要性筛选出此次更新中包含影响较大的漏洞,请相关用户重点进行关注:

Windows 内核信息泄露漏洞(CVE-2021-31955):

该漏洞已检测到在野利用。 Windows 内核ntoskrnl.exe存在信息泄露漏洞,攻击者可利用该漏洞在系统中泄露信息。例如内核地址。漏洞发现人员称该漏洞与CVE-2021-31956以及Chrome远程代码执行漏洞结合起来,可逃离Chrome沙箱并获取系统权限。

Windows NTFS权限提升漏洞(CVE-2021-31956):

该漏洞已检测到在野利用。经过身份验证的攻击者通过特殊的文件并诱导用户打开,成功利用该漏洞提升权限。

Microsoft SharePoint Server远程代码执行漏洞(CVE-2021-31963):

经过身份验证的攻击者可利用该漏洞在目标系统上执行任意代码。

Windows Defender远程代码执行漏洞(CVE-2021-31985):

该漏洞需要用户交互,远程攻击者可利用该漏洞在目标系统上执行任意代码。(该漏洞可能和一月份修复的漏洞CVE-2021-1647类似)。

影响范围:

目前Microsoft已发布相关安全更新,建议尽快修复。

(一) Windows update更新

自动更新:

Microsoft Update默认启用,当系统检测到可用更新时,将会自动下载更新并在下一次启动时安装。

手动更新:

1、点击“开始菜单”或按Windows快捷键,点击进入“设置”

2、选择“更新和安全”,进入“Windows更新”(Windows 8、Windows 8.1、Windows Server 2012以及Windows Server 2012 R2可通过控制面板进入“Windows更新”,具体步骤为“控制面板”->“系统和安全”->“Windows更新”)

3、选择“检查更新”,等待系统将自动检查并下载可用更新。

4、重启计算机,安装更新系统重新启动后,可通过进入“Windows更新”->“查看更新历史记录”查看是否成功安装了更新。对于没有成功安装的更新,可以点击该更新名称进入微软官方更新描述链接,点击最新的SSU名称并在新链接中点击“Microsoft 更新目录”,然后在新链接中选择适用于目标系统的补丁进行下载并安装。

(二) 手动安装更新

Microsoft官方下载相应补丁进行更新。

下载链接:

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-31955

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-31956

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-31963

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-31985

(二) 2021年06月22日,Github SecurityLab公开披露了Apache Dubbo中的多个高危漏洞,攻击者可以利用这些漏洞远程执行代码。

漏洞详情:

研究人员公开披露的十个问题被分配如下CVE ID:CVE-2021-25641、 CVE-2021-30179、CVE-2021-32824、CVE-2021-30180和CVE-2021-30181,其详情如下:

Apache Dubbo Hessian2反序列化漏洞(CVE-2021-25641)

攻击者可以利用其它协议绕过 Hessian2 黑名单造成反序列化漏洞。

Apache Dubbo Generic filter远程代码执行漏洞(CVE-2021-30179)

由于Apache Dubbo Generic filter过滤不严,攻击者可构造恶意请求调用恶意方法从而造成任意代码执行。此漏洞涉及Generic filter Java 反序列化(GHSL-2021-037)和 导致RCE的JNDI 查找调用(GHSL-2021-038)。

Apache Dubbo Telnet handler远程代码执行漏洞(CVE-2021-32824)

Telnet handler提供一些基本的方法来收集有关服务公开的提供者和方法的信息,甚至可以允许关闭服务。Apache Dubbo Telnet handler在处理相关请求时,攻击者可以通过调用恶意方法造成远程代码执行。

Apache Dubbo yaml反序列化漏洞(CVE-2021-30180)

Apache Dubbo使用了yaml.load从外部加载数据内容及配置文件,攻击者在控制配置中心(如Zookeeper、Nacos 等)后可上传恶意配置文件,从而造成Yaml反序列化漏洞。此漏洞涉及标签路由中毒(GHSL-2021-040)、条件路由中毒(GHSL-2021-041)和配置中毒(GHSL-2021-043)。

Apache Dubbo Nashorn脚本远程代码执行漏洞(CVE-2021-30181)

攻击者在控制配置中心(如Zookeeper、Nacos 等)后可构造恶意请求注入Nashorn脚本(脚本路由中毒,GHSL-2021-042),造成任意代码执行。

影响范围

Apache Dubbo < 2.7.10

Apache Dubbo < 2.6.10

建议省内用户采取以下措施予以防范:

目前这些漏洞已经修复,建议及时升级更新至以下或更高版本:

Apache Dubbo 2.7.10

Apache Dubbo 2.6.10