黑龙江省公共互联网安全监测报告(2021年2月)

2021年2月,我省互联网基础设施运行总体平稳,骨干网各项监测指标正常。木马僵尸网络、蠕虫病毒、web攻击等是我省重要信息系统和互联网用户面临的最主要的网络安全威胁。本月我省感染木马、僵尸程序主机总数下降明显,被利用作为控制端主机数量较上月有所下降,感染蠕虫病毒主机数量较上月有所下降,受web攻击主机数量较上月有所下降。本月我省感染木马或僵尸网络病毒的主机IP数量为8975个; 被利用作为木马或僵尸网络控制端服务器的IP数量为2363个;感染蠕虫病毒的主机IP数量为316个;遭受web攻击的主机IP数量为2287个; 我省被利用作为web攻击的IP数量为8755个。

本月互联网上“微软”与“WMware”两家厂商分别披露多个漏洞以及发布漏洞安全补丁,“微软发布2021年2月份安全补丁更新,共披露了56个安全漏洞,其中11个漏洞标记为严重漏洞(CVE-2021-24074)(CVE-2021-24078)(CVE-2021-1727)等”与“VMware多款产品存在远程代码执行漏洞(CVE-2021-21972)(CVE-2021-21974)”,建议用户及时做好漏洞防护。

一、我省互联网主机安全状况分析

黑龙江省通信管理局对互联网主机易感染的木马、僵尸程序、蠕虫病毒、以及遭受web攻击情况进行了持续的监测和分析。从感染病毒的主机在省内分布来看,哈尔滨、佳木斯、大庆等地市感染病毒数量较大;从网络病毒的类型分析,主要以僵尸网络居多。

(一)我省互联网主机感染木马、僵尸程序情况

1.我省木马、僵尸程序受控端情况

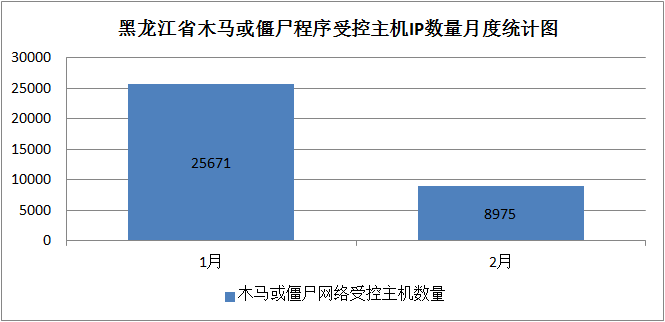

2021年2月,监测发现我省8975个IP地址对应的主机被其他国家或地区通过木马或僵尸程序秘密控制,如图1所示。

图1 黑龙江省木马或僵尸程序受控主机IP数量月度统计图

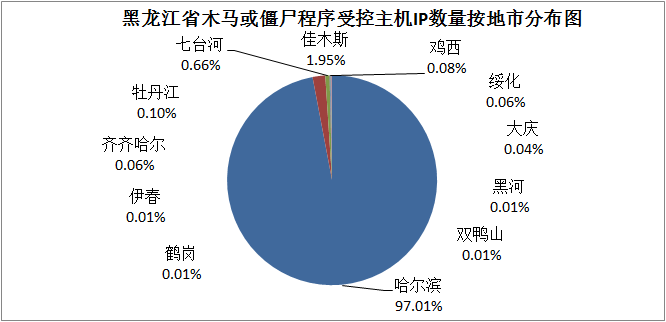

2021年2月,哈尔滨、佳木斯等城市木马或僵尸程序受控主机IP数量最多,其中哈尔滨占全省总数的97.01%,如图2所示。

图2 黑龙江省木马或僵尸程序受控主机IP数量按地市分布图

2.我省木马、僵尸程序控制端情况

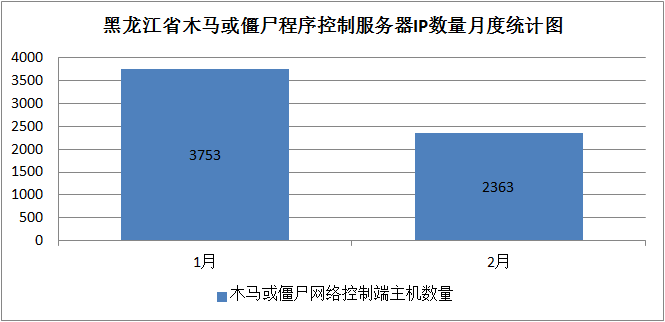

2021年2月,监测发现我省2363个IP地址对应的主机作为木马、僵尸程序控制端与其他国家或地区进行通信,如图3所示。

图3黑龙江省木马或僵尸程序控制端服务器IP数量月度统计图

(二)我省互联网主机感染蠕虫病毒情况

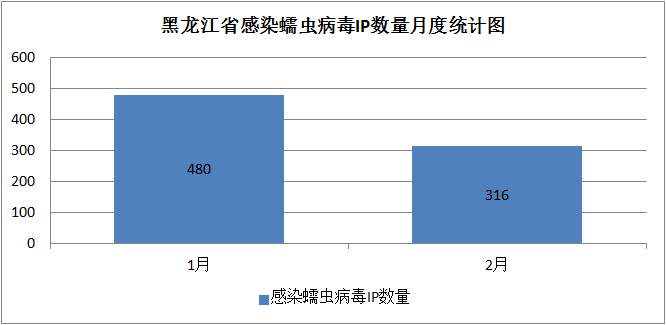

2021年2月,监测发现我省316个IP地址对应的主机感染蠕虫病毒,如图4所示。

图4 黑龙江省感染蠕虫主机IP数量月度统计图

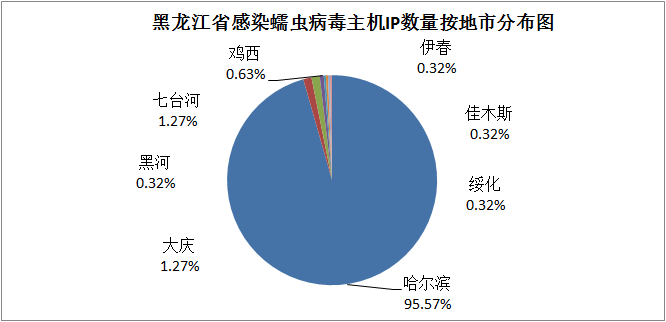

2021年2月,哈尔滨、大庆等地市感染蠕虫主机IP数量最多,其中哈尔滨占全省总数的95.57%,如图5所示。

图5黑龙江省感染蠕虫主机IP数量按地市分布图

(三)我省互联网web攻击情况

1.我省web攻击受害端情况

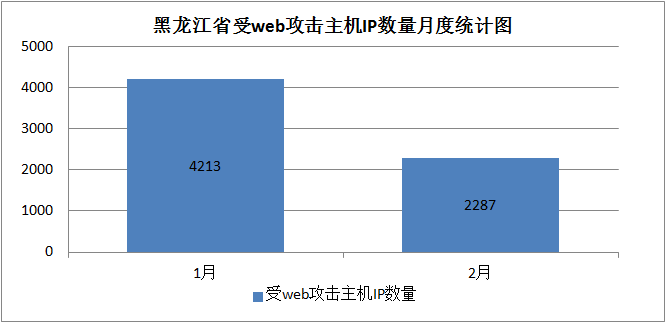

2021年2月,监测发现我省2287个IP地址对应的主机被其他国家或地区web攻击,如图6所示。

图6 黑龙江省木受web攻击主机IP数量月度统计图

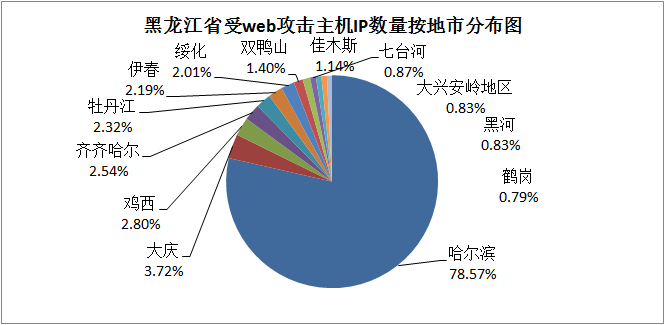

2021年2月,哈尔滨、大庆等城市受web攻击的受害主机IP数量最多,其中哈尔滨占全省总数的78.57%,如图7所示。

图7 黑龙江省受web攻击主机IP数量按地市分布图

2.我省web攻击攻击端情况

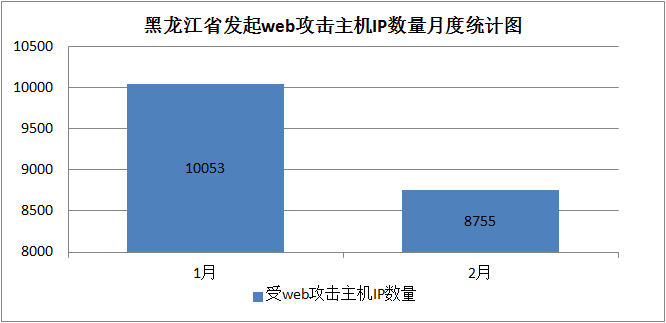

2021年2月,监测发现我省8755个IP地址对应的主机作为web攻击的攻击端与其他国家或地区进行通信,如图8所示。

图8黑龙江省发起web攻击主机IP数量月度统计图

二、我省互联网主机漏洞预警

(一)微软发布2021年2月份安全补丁更新,共披露了56个安全漏洞,其中11个漏洞标记为严重漏洞,(CVE-2021-24074)(CVE-2021-24078)(CVE-2021-1727)等

微软发布2021年2月份安全补丁更新,共披露了56个安全漏洞,其中11个漏洞标记为严重漏洞。攻击者利用漏洞可实现远程代码执行、权限提升、敏感信息泄露等。受影响的应用包括:Microsoft Windows、Office、.NET Core等组件。

本月用户需关注如下重点漏洞:

CVE-2021-24074:Windows TCP/IP 远程执行代码漏洞。攻击者利用漏洞,通过构造特制的数据包,可触发在远程目标主机上执行任意代码。

CVE-2021-24078:Windows DNS 服务器远程执行代码漏洞。漏洞影响配置了DNS的服务器。

CVE-2021-1727:Windows Installer特权提升漏洞。目前已发现在野攻击利用,相关漏洞详细信息和POC已公开在互联网,风险较高。

其他高危的特权提升漏洞(CVE-2020-1472 | Netlogon特权提升漏洞、CVE-2021-1732 | Windows Win32k特权提升漏洞、CVE-2021-1733 | Sysinternals PsExec特权提升漏洞)

目前微软官方已提供相应的月度安全补丁以修复该漏洞,提醒 Windows 用户尽快安装补丁阻止漏洞攻击。

https://msrc.microsoft.com/update-guide/

(二) VMware多款产品存在远程代码执行漏洞(CVE-2021-21972)(CVE-2021-21974)

2021年2月23日,VMware公司发布漏洞安全公告,VMware多个组件存在远程代码执行、堆溢出漏洞和信息泄露漏洞的高危漏洞。1)VMware vCenter Server远程代码执行漏洞。未经身份验证的攻击者利用该漏洞,通过向目标主机的443端口发送恶意构造请求,写入后门文件,进而在托管vCenterServer的操作系统上实现远程代码执行。2)VMware ESXi OpenSLP堆溢出漏洞。与ESXi宿主机处于同一网段、未经身份验证的攻击者利用该漏洞,通过向目标主机的427端口发送恶意构造请求,触发OpenSLP服务基于堆的缓冲区溢出,导致远程代码执行。

目前漏洞细节已公开,请受影响的用户基于官方补丁,尽快采取措施进行防护。

https://www.vmware.com/security/advisories/VMSA-2021-0002.html