黑龙江省公共互联网安全监测报告(2021年5月)

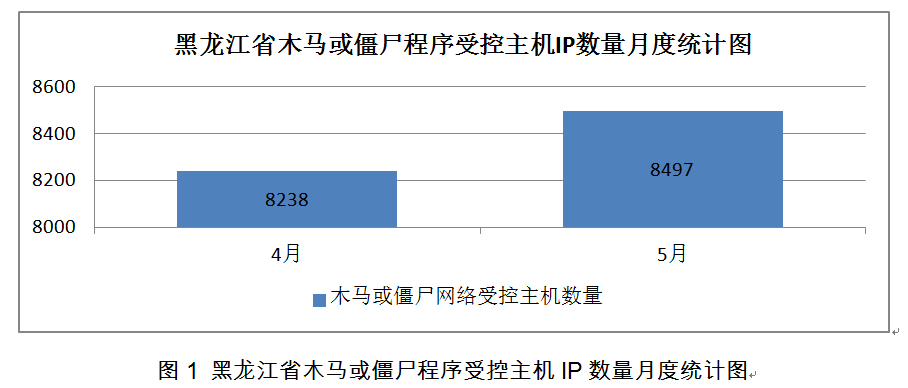

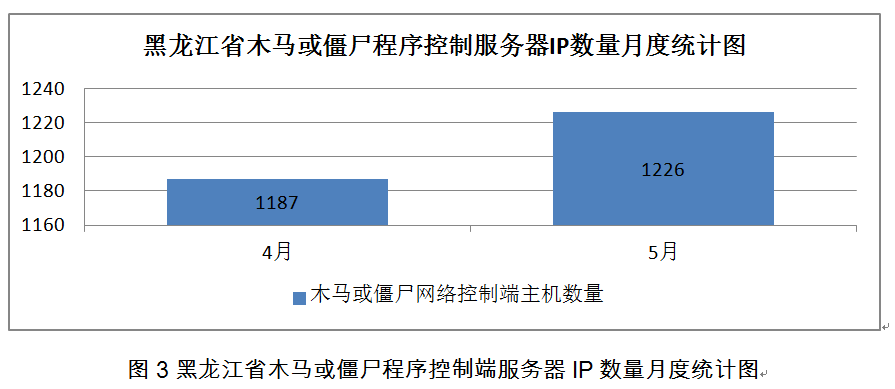

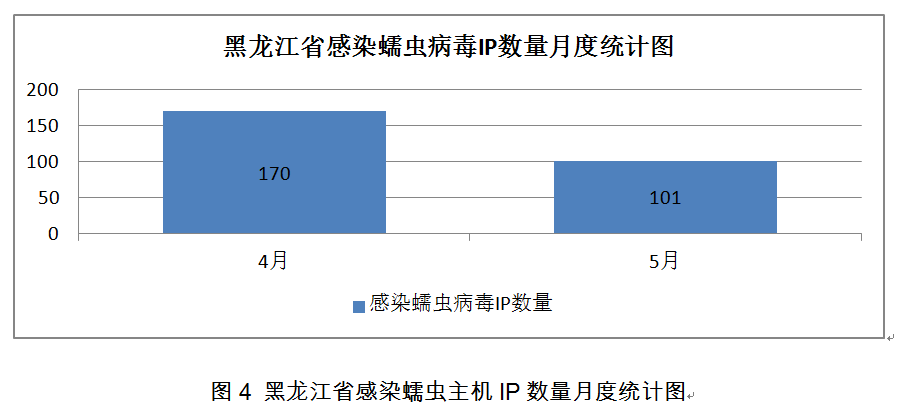

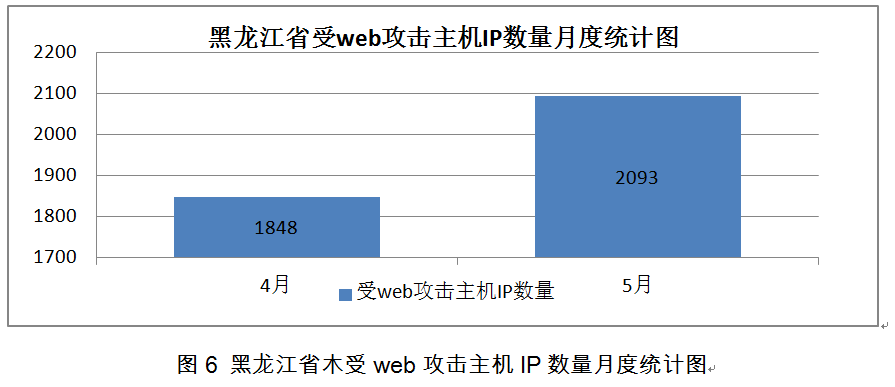

2021年5月,我省互联网基础设施运行总体平稳,骨干网各项监测指标正常。木马僵尸网络、蠕虫病毒、web攻击等是我省重要信息系统和互联网用户面临的最主要的网络安全威胁。本月我省感染木马、僵尸程序主机总数有所上升,被利用作为控制端主机数量较上月有所上升,感染蠕虫病毒主机数量较上月有所下降,受web攻击主机数量较上月有所上升。本月我省感染木马或僵尸网络病毒的主机IP数量为8497个; 被利用作为木马或僵尸网络控制端服务器的IP数量为1226个;感染蠕虫病毒的主机IP数量为101个;遭受web攻击的主机IP数量为2093个; 我省被利用作为web攻击的IP数量为2303个。

本月互联网上“微软发布5月安全更新补丁,修复了55个安全漏洞,涉及Windows、Microsoft Office、Exchange Server、Visual Studio Code、Internet Explorer等广泛使用的产品,其中包括远程代码执行和权限提升等高危漏洞类型”与“Zero Day Initiative公开披露了SolarWinds Network Performance Monitor中的一个远程代码执行漏洞(CVE-2021-31474),其CVSS评分为9.8”,建议用户及时做好漏洞防护。

一、我省互联网主机安全状况分析

黑龙江省通信管理局对互联网主机易感染的木马、僵尸程序、蠕虫病毒、以及遭受web攻击情况进行了持续的监测和分析。从感染病毒的主机在省内分布来看,哈尔滨、佳木斯、大庆等地市感染病毒数量较大;从网络病毒的类型分析,主要以僵尸网络居多。

(一)我省互联网主机感染木马、僵尸程序情况

1.我省木马、僵尸程序受控端情况

2021年5月,监测发现我省8497个IP地址对应的主机被其他国家或地区通过木马或僵尸程序秘密控制,如图1所示。

2021年5月,哈尔滨、佳木斯等城市木马或僵尸程序受控主机IP数量最多,其中哈尔滨占全省总数的92.82%,如图2所示。

2.我省木马、僵尸程序控制端情况

2021年5月,监测发现我省1226个IP地址对应的主机作为木马、僵尸程序控制端与其他国家或地区进行通信,如图3所示。

(二)我省互联网主机感染蠕虫病毒情况

2021年5月,监测发现我省101个IP地址对应的主机感染蠕虫病毒,如图4所示。

2021年5月,哈尔滨、佳木斯等地市感染蠕虫主机IP数量最多,其中哈尔滨占全省总数的98.02%,如图5所示。

(三)我省互联网web攻击情况

1.我省web攻击受害端情况

2021年5月,监测发现我省2093个IP地址对应的主机被其他国家或地区web攻击,如图6所示。

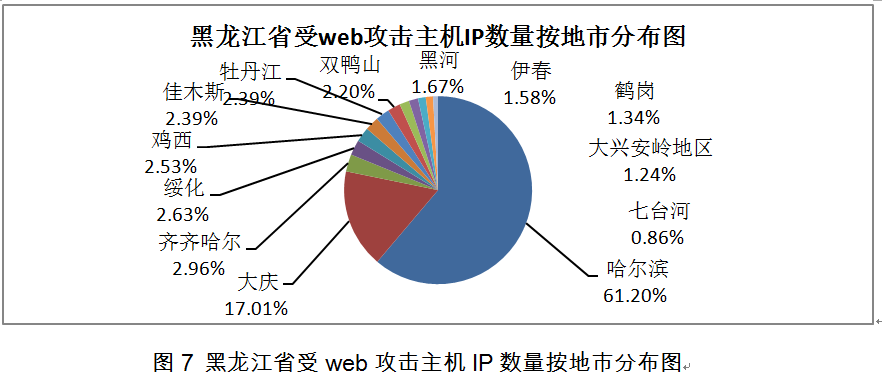

2021年5月,哈尔滨、大庆等城市受web攻击的受害主机IP数量最多,其中哈尔滨占全省总数的61.20%,如图7所示。

2.我省web攻击攻击端情况

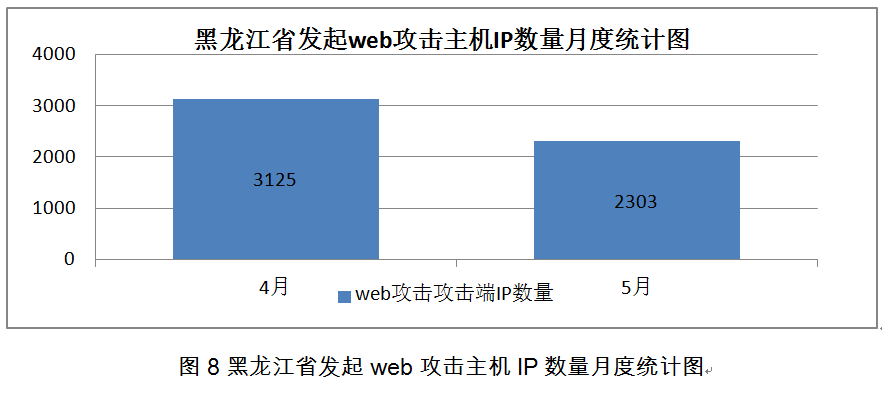

2021年5月,监测发现我省2303个IP地址对应的主机作为web攻击的攻击端与其他国家或地区进行通信,如图8所示。

二、我省互联网主机漏洞预警

(一)2021年05月12日,微软发布5月安全更新补丁,修复了55个安全漏洞,涉及Windows、Microsoft Office、Exchange Server、Visual Studio Code、Internet Explorer等广泛使用的产品,其中包括远程代码执行和权限提升等高危漏洞类型。

本月微软月度更新修复的漏洞中,严重程度为关键(Critical)的漏洞有4个,重要(Important)漏洞有50个。请相关用户尽快更新补丁进行防护。详细漏洞列表请参考链接附录。

https://msrc.microsoft.com/update-guide/en-us/releaseNote/2021-May

根据产品流行度和漏洞重要性筛选出此次更新中包含影响较大的漏洞,请相关用户重点进行关注:

HTTP协议栈远程代码执行漏洞(CVE-2021-31166):

HTTP协议栈(http.sys)存在远程代码执行漏洞,未经身份验证的远程攻击者可通过向目标主机发送特制数据包来利用此漏洞,从而在目标系统上执行任意代码。CVSS评分为9.8,微软表示此漏洞可用于蠕虫式传播。

官方通告链接:

https://msrc.microsoft.com/update-guide/en-US/vulnerability/CVE-2021-31166

Hyper-V 远程代码执行漏洞(CVE-2021-28476):

虚拟机管理程序Windows Hyper-V存在远程执行代码漏洞,CVSS评分为9.9 。此漏洞使guest VM 可以强制Hyper-V host的内核读取任意可能无效的地址,在某些情况下成功利用该漏洞的攻击者可以在 Hyper-V 的服务器上运行二进制文件或在系统上执行任意代码。

官方通告链接:

https://msrc.microsoft.com/update-guide/en-US/vulnerability/CVE-2021-28476

Microsoft SharePoint远程代码执行漏洞(CVE-2021-28474/CVE-2021-31181):

经过身份认证的攻击者可通过访问创建SharePoint站点利用以上漏洞,实现在目标系统上执行任意代码。

官方通告链接:

https://msrc.microsoft.com/update-guide/en-US/vulnerability/CVE-2021-28474

https://msrc.microsoft.com/update-guide/en-US/vulnerability/CVE-2021-31181

OLE Automation 远程代码执行漏洞(CVE-2021-31194):

此漏洞存在于Windows OLE中,攻击者搭建一个恶意的网站诱导用户访问,通过Web浏览器调用OLE自动化利用此漏洞,从而实现远程代码执行。

官方通告链接:

https://msrc.microsoft.com/update-guide/en-US/vulnerability/CVE-2021-31194

Exchange Server 安全功能绕过漏洞(CVE-2021-31207):

此漏洞为2021 Pwn2Own 竞赛上发现的Exchange Server漏洞之一,目前已公开披露,攻击者成功利用该漏洞可获取一定的服务器控制权限。

官方通告链接:

https://msrc.microsoft.com/update-guide/en-US/vulnerability/CVE-2021-31207

建议省内用户采取以下措施予以防范:

目前Microsoft已发布相关安全更新,建议尽快修复。

(一) Windows update更新

自动更新:

Microsoft Update默认启用,当系统检测到可用更新时,将会自动下载更新并在下一次启动时安装。

手动更新:

1、点击“开始菜单”或按Windows快捷键,点击进入“设置”

2、选择“更新和安全”,进入“Windows更新”(Windows 8、Windows 8.1、Windows Server 2012以及Windows Server 2012 R2可通过控制面板进入“Windows更新”,具体步骤为“控制面板”->“系统和安全”->“Windows更新”)

3、选择“检查更新”,等待系统将自动检查并下载可用更新。

4、重启计算机,安装更新系统重新启动后,可通过进入“Windows更新”->“查看更新历史记录”查看是否成功安装了更新。对于没有成功安装的更新,可以点击该更新名称进入微软官方更新描述链接,点击最新的SSU名称并在新链接中点击“Microsoft 更新目录”,然后在新链接中选择适用于目标系统的补丁进行下载并安装。

(二) 手动安装更新

Microsoft官方下载相应补丁进行更新。

下载链接:

https://msrc.microsoft.com/update-guide/vulnerability。

(二) 2021年05月20日,Zero Day Initiative公开披露了SolarWinds Network Performance Monitor中的一个远程代码执行漏洞(CVE-2021-31474),其CVSS评分为9.8。

漏洞描述

Solarwinds SolarWinds Network Performance Monitor(NPM)是美国SolarWinds(Solarwinds)公司的一款网络性能监视器,它为路由器、虚拟化环境和其他设备提供监控和报告、跟踪up/down状态、实时分析和网络性能统计等功能。此漏洞允许远程攻击者在受影响的 SolarWinds Network Performance Monitor 2020.2.1 安装上执行任意代码。利用此漏洞不需要身份验证。该特定缺陷存在于 SolarWinds.Serialization 库中。该问题是由于缺乏对用户提供的数据的正确验证造成的,这可能导致不受信任的数据反序列化。攻击者可以利用此漏洞在 SYSTEM 上下文中执行代码。

建议省内用户采取以下措施予以防范:

目前SolarWinds已经修复了该漏洞,建议尽快进行升级更新。

下载链接:

https://documentation.solarwinds.com/en/success_center/sam/content/release_notes/sam_2020-2-5_release_notes.htm