黑龙江省公共互联网安全监测报告(2021年7月)

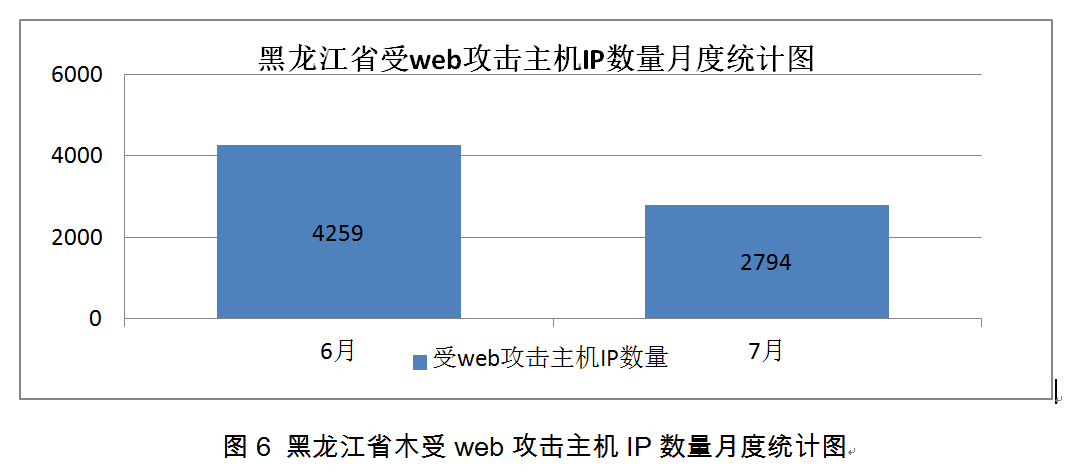

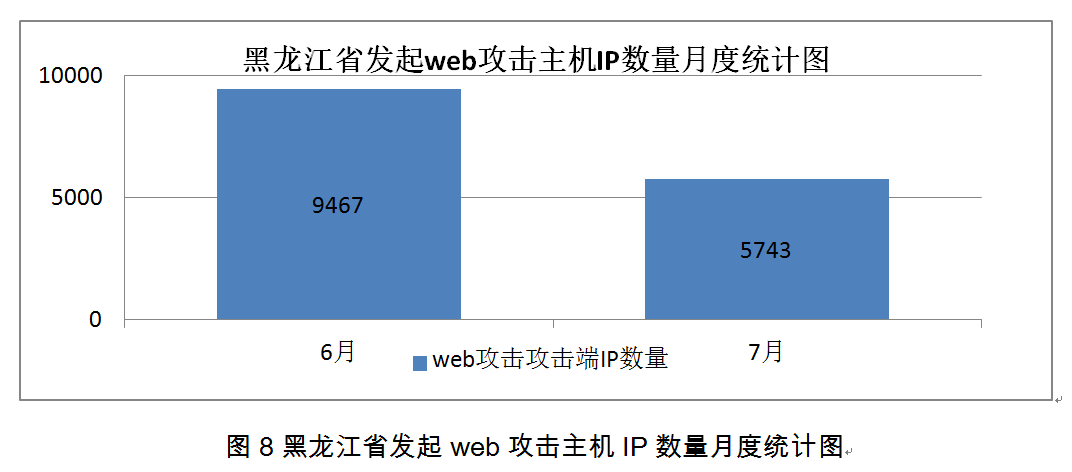

2021年7月,我省互联网基础设施运行总体平稳,骨干网各项监测指标正常。木马僵尸网络、蠕虫病毒、web攻击等是我省重要信息系统和互联网用户面临的最主要的网络安全威胁。本月我省感染木马、僵尸程序主机总数有所下降,被利用作为控制端主机数量较上月有所下降,感染蠕虫病毒主机数量较上月有所下降,受web攻击主机数量较上月有所下降。本月我省感染木马或僵尸网络病毒的主机IP数量为16019个; 被利用作为木马或僵尸网络控制端服务器的IP数量为3685个;感染蠕虫病毒的主机IP数量为274个;遭受web攻击的主机IP数量为2794个; 我省被利用作为web攻击的IP数量为5743个。

本月互联网上“2021年7月13日,Microsoft发布了7月份的安全更新,本次发布的安全更新共计修复了117个安全漏洞”与“2021年7月20日,Oracle发布了7月份的安全更新,本次发布的安全更新共计342个”,建议用户及时做好漏洞防护。

一、我省互联网主机安全状况分析

黑龙江省通信管理局对互联网主机易感染的木马、僵尸程序、蠕虫病毒、以及遭受web攻击情况进行了持续的监测和分析。从感染病毒的主机在省内分布来看,哈尔滨、佳木斯、大庆等地市感染病毒数量较大;从网络病毒的类型分析,主要以僵尸网络居多。

(一)我省互联网主机感染木马、僵尸程序情况

1.我省木马、僵尸程序受控端情况

2021年7月,监测发现我省16019个IP地址对应的主机被其他国家或地区通过木马或僵尸程序秘密控制,如图1所示。

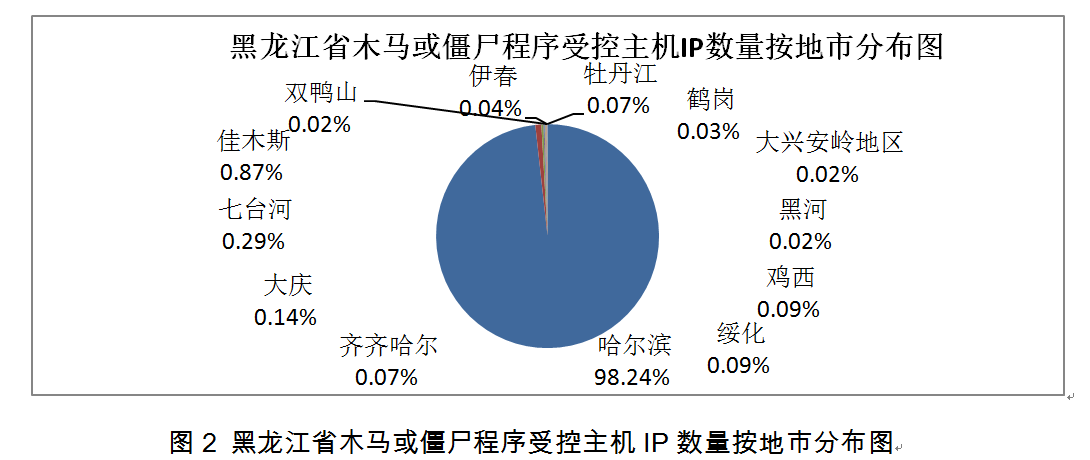

2021年7月,哈尔滨、佳木斯等城市木马或僵尸程序受控主机IP数量最多,其中哈尔滨占全省总数的98.24%,如图2所示。

2.我省木马、僵尸程序控制端情况

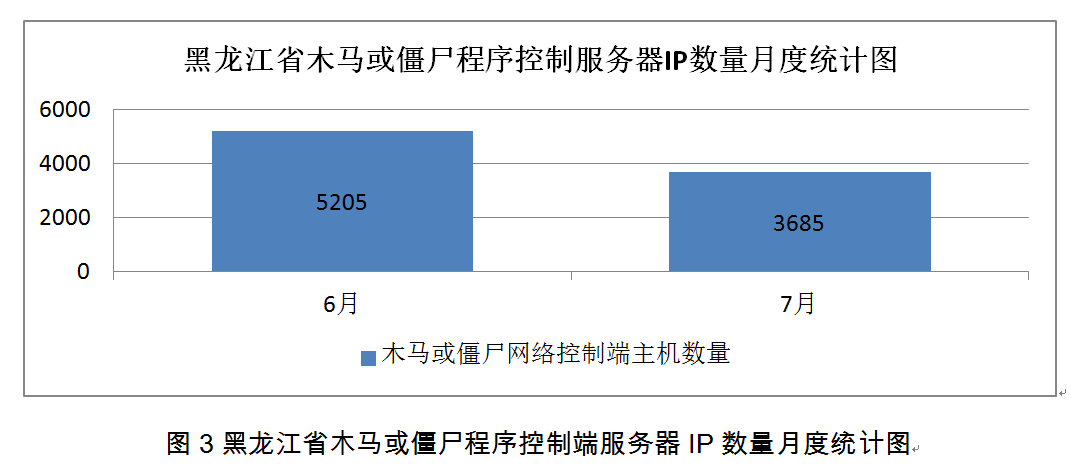

2021年7月,监测发现我省3685个IP地址对应的主机作为木马、僵尸程序控制端与其他国家或地区进行通信,如图3所示。

(二)我省互联网主机感染蠕虫病毒情况

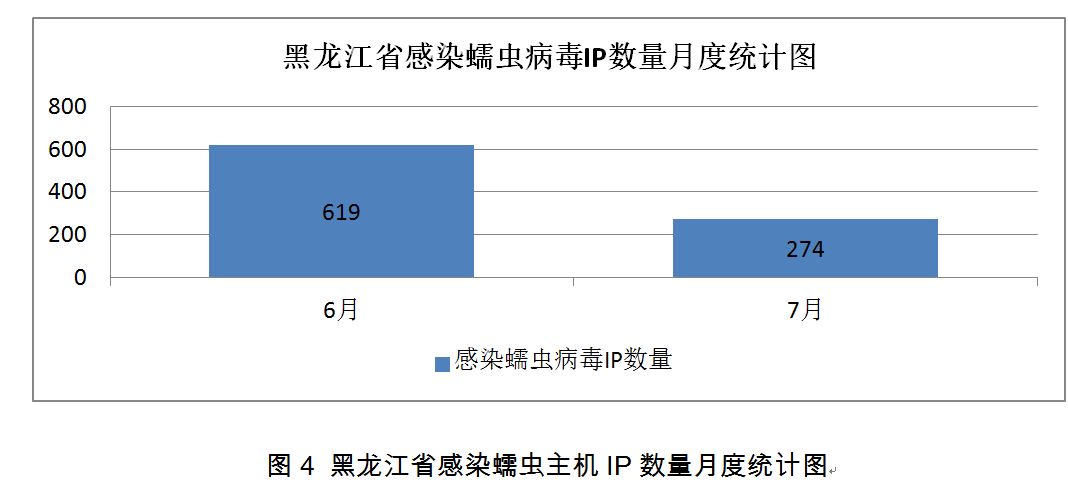

2021年7月,监测发现我省274个IP地址对应的主机感染蠕虫病毒,如图4所示。

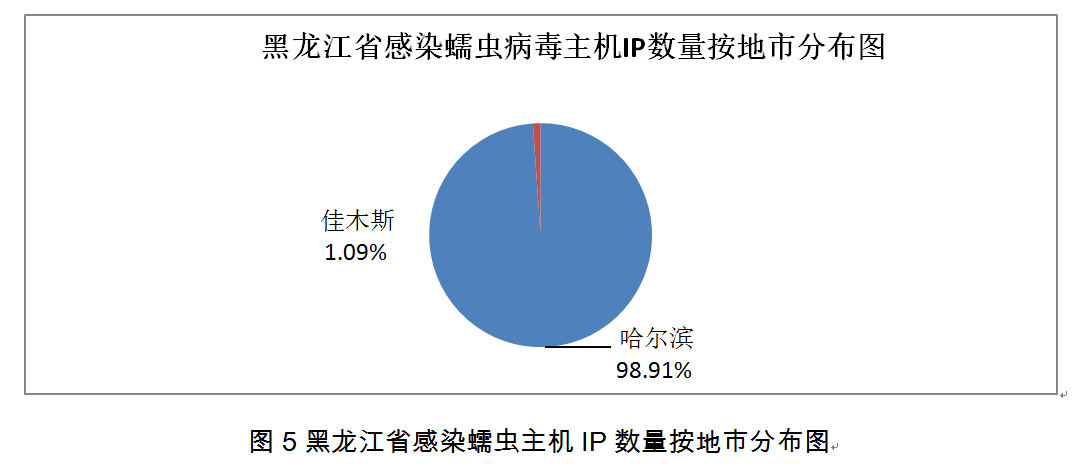

2021年7月,哈尔滨、佳木斯等地市感染蠕虫主机IP数量最多,其中哈尔滨占全省总数的98.91%,如图5所示。

(三)我省互联网web攻击情况

1.我省web攻击受害端情况

2021年7月,监测发现我省2794个IP地址对应的主机被其他国家或地区web攻击,如图6所示。

2021年7月,哈尔滨、大庆等城市受web攻击的受害主机IP数量最多,其中哈尔滨占全省总数的68.68%,如图7所示。

2.我省web攻击攻击端情况

2021年7月,监测发现我省5743个IP地址对应的主机作为web攻击的攻击端与其他国家或地区进行通信,如图8所示。

二、我省互联网主机漏洞预警

(一)2021年7月13日,Microsoft发布了7月份的安全更新,本次发布的安全更新共计修复了117个安全漏洞,其中有13个漏洞评级为严重,103个漏洞评级为高危,1个漏洞评级为中危,其中包括9个0 day漏洞。

漏洞详情:

本次发布的安全更新涉及Dynamics Business Central Control、Microsoft Exchange Server、Microsoft Office、Microsoft Windows DNS、Microsoft Windows Media Foundation、Hyper-V、Windows Shell、Windows TCP/IP、Windows Defender和Windows Kernel等多个产品和组件。在这117个漏洞中,44个为远程代码执行,32个为提权,14个为信息泄露,12个为拒绝服务,8个为安全功能绕过,7个为欺骗漏洞。

13个评级为严重的漏洞为:

CVE-2021-34474:Dynamics Business Central 远程代码执行漏洞

CVE-2021-34473:Microsoft Exchange Server 远程代码执行漏洞

CVE-2021-34448:脚本引擎内存损坏漏洞

CVE-2021-33740:Windows Media 远程代码执行漏洞

CVE-2021-34439:Microsoft Windows Media Foundation 远程代码执行漏洞

CVE-2021-34503:Microsoft Windows Media Foundation 远程代码执行漏洞

CVE-2021-34494:Windows DNS 服务器远程代码执行漏洞

CVE-2021-34450:Windows Hyper-V 远程代码执行漏洞

CVE-2021-34522:Microsoft Defender 远程代码执行漏洞

CVE-2021-34464:Microsoft Defender 远程代码执行漏洞

CVE-2021-34458:Windows Kernel远程代码执行漏洞

CVE-2021-34497:Windows MSHTML 平台远程代码执行漏洞

CVE-2021-34527:Windows Print Spooler 远程代码执行漏洞

安全建议:

目前Microsoft已发布相关安全更新,建议尽快修复。

(一) Windows update更新

自动更新:

Microsoft Update默认启用,当系统检测到可用更新时,将会自动下载更新并在下一次启动时安装。

手动更新:

1、点击“开始菜单”或按Windows快捷键,点击进入“设置”

2、选择“更新和安全”,进入“Windows更新”(Windows 8、Windows 8.1、Windows Server 2012以及Windows Server 2012 R2可通过控制面板进入“Windows更新”,具体步骤为“控制面板”->“系统和安全”->“Windows更新”)

3、选择“检查更新”,等待系统将自动检查并下载可用更新。

4、重启计算机,安装更新系统重新启动后,可通过进入“Windows更新”->“查看更新历史记录”查看是否成功安装了更新。对于没有成功安装的更新,可以点击该更新名称进入微软官方更新描述链接,点击最新的SSU名称并在新链接中点击“Microsoft 更新目录”,然后在新链接中选择适用于目标系统的补丁进行下载并安装。

(二) 手动安装更新

Microsoft官方下载相应补丁进行更新。

下载链接:

https://msrc.microsoft.com/update-guide/

(二) 2021年7月20日,Oracle发布了7月份的安全更新,本次发布的安全更新共计342个,涉及Oracle Communications Applications 、Oracle E-Business Suite、Oracle Enterprise Manager和Oracle Fusion Middleware等多个产品和组件。

漏洞详情:

Oracle此次共发布了33 个适用于 Oracle Communications Applications 的安全更新,其中有 22 个漏洞无需经过身份验证即可远程利用。17 个适用于Oracle E-Business Suite 的安全更新,其中有3个漏洞无需经过身份验证即可远程利用。8 个适用于Oracle Enterprise Manager的安全更新,这些漏洞都可以在未经过身份验证的情况下远程利用。22个适用于Oracle Financial Services Applications的安全更新,其中有 17个漏洞无需经过身份验证即可远程利用。

建议省内用户采取以下措施予以防范:

下载链接:

https://www.oracle.com/security-alerts/cpujul2021.html